Rogue Device是指黑客在无线局域网中安放未经授权的AP或客户机提供对网络的无限制访问,通过欺骗得到关键数据。无线局域网的用户在不知情的情况下,以为自己通过很好的信号连入无线局域网,却不知已遭到黑客的监听了。

在Rogue检测中,分为Rogue AP和Rogue Client,即非法AP和非法客户端两种情况。

1.Rogue AP的检测

通过侦听无线电波中的数据包来检测AP的存在,得到所有正在使用的AP,SSID和STA。要完成Rogue AP的检测,需要在网络中放置如下部件:①探测器Sensor/Probe,用于随时监测无线数据;②入侵检测系统IDS,用于收集探测器传来的数据,并能判断哪些是Rogue Device;③网络管理软件,用于与有线网络交流,判断出Rogue Device接入的交换机端口,并能断开该端口。

为了发现AP,分布于网络各处的探测器能完成数据包的捕获和解析的功能,它们能迅速地发现所有无线设备的操作,并报告给管理员或IDS系统,这种方式称为RF扫描。某些AP能够发现相邻区域的AP,我们只要查看各AP的相邻AP。当然通过网络管理软件,比如SNMP,也可以确定AP接入有线网络的具体物理地址。

发现AP后,可以根据合法AP认证列表(ACL)判断该AP是否合法,如果列表中没有列出该新检测到的AP的相关参数,那么就是Rogue AP识别每个AP的MAC地址、SSID、Vendor(提供商)、无线媒介类型以及信道。判断新检测到AP的MAC地址、SSID、Vendor(提供商)、无线媒介类型或者信道异常,就可以认为是非法AP。

2.Rogue Client的检测

Rogue Client是一种试图非法进入WLAN或破坏正常无线通信的带有恶意的无线客户,管理员只要多注意他们的异常行为,就不难识别假冒客户。其异常行为的特征主要有:①发送长持续时间(Duration)帧;②持续时间攻击;③探测“any SSID”设备;④非认证客户。

如果客户发送长持续时间/ID的帧,其他的客户必须要等到指定的持续时间(Duration)后才能使用无线媒介,如果客户持续不断地发送这样的长持续时间帧,这样就会使其他用户不能使用无线媒介而一直处于等待状态。

为了避免网络冲突,无线节点在一帧的指定时间内可以发送数据,根据802.11帧格式,在帧头的持续时间/ID域所指定的时间间隔内,为节点保留信道。网络分配矢量(NAV)存储该时间间隔值,并跟踪每个节点。只有当该持续时间值变为O后,其他节点才可能拥有信道。这迫使其他节点在该持续时间内不能拥有信道。如果攻击者成功持续发送了长持续时间的数据包,其他节点就必须等待很长时间,不能接受服务,从而造成对其他节点的拒绝服务。

如果AP允许客户以任意SSID接入网络,这将给攻击者带来很大的方便,如果发现有客户以任意SSID方式连接,就很可能是攻击者,管理员应该更改AP的设置,禁止以任意SSID方式接入。如果假冒客户在合法客户认证列表中出现,可以根据客户MAC地址和设备供应商标识进行判断,如果NIC的MAC地址或Vendor标识未在访问控制列表中,则可能是非法客户。

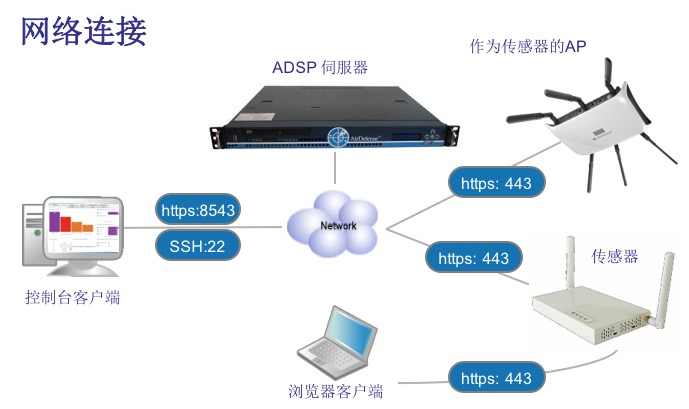

Air defense为IT 专业人员提供了强大工具,可以全天24 小时持续保护网络不被外部人员盗用并监控WLAN性能。此系统可以在网络受到攻击或入侵时通知IT 人员以立即做出响应。软件采用了易于部署和升级的可扩展体系结构,为客户的投资提供有力保障。主要功能有:

恶意/入侵检测:实时检测802.11 网络中是否存在恶意设备

漏洞评估:找出网络弱点,例如设备配置不当或薄弱的加密环节

准确定位:快速准确地找出网络中的任何设备

策略执行:在发生违反策略的行为时即时发出通知并做出响应

终止恶意设备:允许安全管理员终止恶意设备的无线连接,快速对攻击做出响应

集中管理:用户界面简单易用,功能强大,可针对各层级的用户

深圳英之翔科技建议采用以下WLAN安全策略:

1.定义、监控和实施安全策略

安全策略包括所有802.11的无线设备

确保无线设备在满足安全要求的前提下才能使用

为移动办公人员定义无线安全策略

2.完整地记录所有的AP和802.11的无线设备

消除非法AP和没有被授权的用户终端接入无线网络

检查AP和终端的安全配置

修改缺省的安全设定

禁止语音WLAN的SSID广播

禁止直连网络Ad-hoc模式

3.采用严格的加密和认证协议

永远不使用open的认证方式

使用严格的认证方式(建议使用WPA2, PEAP,TTLS, 802.1x)

使用严格的加密方式,建议使用WPA2,WPA

4.严格地监控和发现可疑的行为

部署无线入侵保护(WIPS)来识别安全威胁和攻击

实时地发现和终止未被授权的无线接入

实时地监控违反策略的无线终端

实时地记录、分析和解决网络事件(如发现有人用Kismet,Netstumber扫描网络)

对特定级别的告警定义自动邮件通知

日志与Syslog整合

发现无线入侵后定义自动阻断策略

定位非法AP和终端